Jak zabezpieczyć komputer

Zawartość

to wiki, co oznacza, że wiele artykułów jest napisanych przez kilku autorów. Aby stworzyć ten artykuł, 33 osoby, niektóre anonimowe, uczestniczyły w jego edycji i ulepszaniu w miarę upływu czasu.W tym artykule znajduje się 17 odnośników, które znajdują się na dole strony.

Właśnie kupiłeś komputer do swoich osobistych czynności i chcesz go zabezpieczyć? Musisz zainstalować zaporę ogniową, oprogramowanie antywirusowe i oprogramowanie do wykrywania złośliwego oprogramowania. Będziesz także musiał zainstalować system szyfrowania i anonimizacji, aby chronić swoje prywatne dane, ale jest to zbyt duży temat do omówienia w tym artykule. Przynajmniej wiedz, że fizyczna ochrona danych jest czasem szkodliwa dla ochrony twojej prywatności. Defragmentując dysk twardy, tworząc punkty przywracania i wykonując kopie zapasowe, łatwiej jest odzyskać dane w przypadku problemów, ale także łatwiej je ukraść.

Jeśli chcesz używać komputera do łączenia się z Internetem, udostępniaj pliki z pamięci USB i udostępniaj komputer innym osobom, to ten artykuł jest dla Ciebie. Jeśli tak nie jest, wystarczy kilka opisanych tutaj procedur, aby zabezpieczyć komputer.

etapy

-

Wybierz system operacyjny zgodnie z poziomem bezpieczeństwa. Systemy Linux są uważane za mniej wrażliwe niż systemy Windows, ponieważ są znacznie mniej narażone na wirusy. OpenBSD (system Unix) został zaprojektowany przede wszystkim ze względów bezpieczeństwa. Wybierając system operacyjny, powinieneś zadać sobie pytanie, czy operacje są ograniczone przez konta użytkowników, jakie są uprawnienia do plików i czy są one regularnie aktualizowane. Należy okresowo aktualizować aktualizacje zabezpieczeń systemu, ale także wprowadzać te, które dotyczą oprogramowania. -

Wybierz przeglądarkę internetową na podstawie jej poziomu bezpieczeństwa. Luki w zabezpieczeniach takiego oprogramowania mogą pozwolić złośliwemu oprogramowaniu na zainfekowanie komputera podczas przeglądania Internetu. Pamiętaj, aby wyłączyć skrypty przy użyciu rozszerzenia takiego jak NoScript, Privoxy lub Proxomitron. Zainteresuj się tym, co niezależni eksperci ds. Bezpieczeństwa (tacy jak US-CERT) i hakerzy mogą powiedzieć o słabościach niektórych przeglądarek. Google Chrome jest uważany za stosunkowo bezpieczny, ponieważ oferuje funkcję „piaskownicy”, która chroni system przed atakami złośliwego oprogramowania i zmniejsza ryzyko rozprzestrzeniania się wirusów komputerowych. -

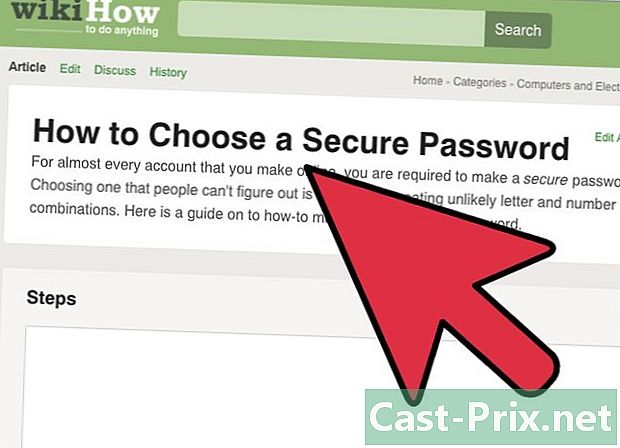

Wybierz silne hasła. Zachowaj tę ostrożność, ustawiając dostęp do komputera, konta e-mail lub urządzenia, takiego jak router. Wybierz oryginalne słowa, ponieważ hakerzy opierają swoje ataki na hasłach, używając brutalnej siły obliczeniowej komputerów, ale także słowników. -

Pliki można odzyskiwać tylko z bezpiecznych źródeł. Kiedy pobierasz oprogramowanie, rób to z oficjalnych stron, witryn znanych i znanych ze swojego bezpieczeństwa (takich jak softpedia, download, snapfiles, tucows, fileplanet, betanews lub sourceforge) lub witryn pamięci masowej, jeśli używasz Linuksa. -

Zainstaluj dobry program antywirusowy. Jest to bardzo ważne, aby to zrobić, jeśli regularnie korzystasz z oprogramowania peer-to-peer. Antywirus ma na celu wyłączenie najnowszego złośliwego oprogramowania, czy to wirusów, trojanów, naciśnięć klawiszy, rootkitów lub robaków. Sprawdź, czy Twój program antywirusowy oferuje ochronę w czasie rzeczywistym, na żądanie lub po żądaniu dostępu. Zobacz także, czy oferuje analizę Euristic plików. Avast i AVG to dwa bezpłatne produkty antywirusowe o doskonałej reputacji. Pobierz jeden, zainstaluj go w systemie operacyjnym i regularnie skanuj dysk twardy. Upewnij się także, że baza wirusów jest regularnie aktualizowana. -

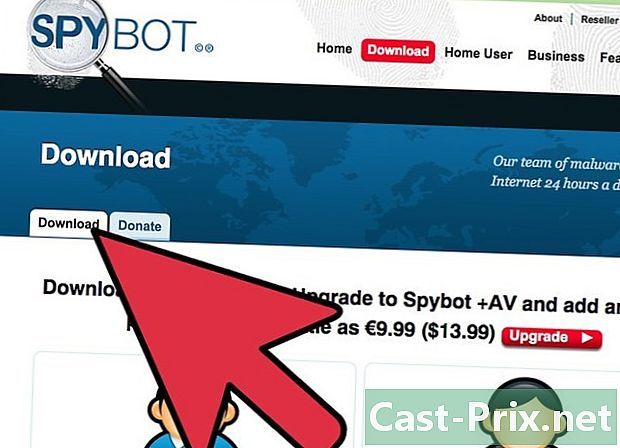

Pobierz i zainstaluj oprogramowanie neutralizujące oprogramowanie szpiegujące. Wybierz oprogramowanie takie jak „Spybot Search and Destroy”, „HijackThis” lub „Ad-Aware” i regularnie skanuj dysk twardy. Jeśli musisz podłączyć komputer do Internetu, bardzo ważne jest, abyś używał antywirusa i oprogramowania takiego jak „Spybot”, które neutralizują oprogramowanie szpiegujące i inne złośliwe oprogramowanie. Istnieje wiele stron internetowych, które wprowadzają złośliwy kod do komputera, wykorzystując luki w zabezpieczeniach przeglądarki „Internet Explorer”. Ważne jest, aby zapobiec tego rodzaju szkodom, ponieważ kody te mogą wyrządzić wiele szkód, nawet zanim właściciel komputera zorientuje się, że jego komputer został zainfekowany. -

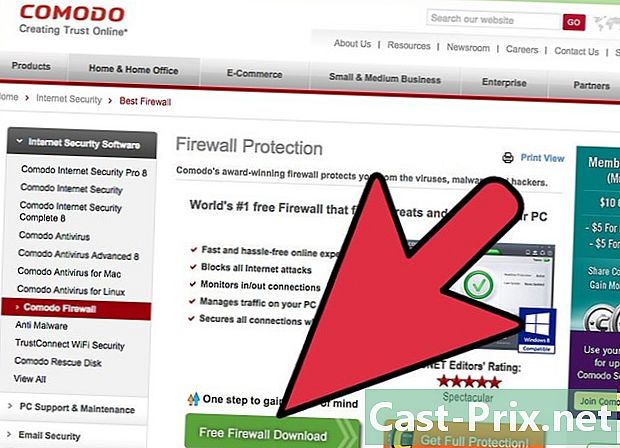

Pobierz i zainstaluj zaporę ogniową. Możesz wybrać ZoneAlarm, Comodo, Kerio lub WinRoute w systemie Windows, podczas gdy Linux często domyślnie oferuje Iptables. Jeśli używasz routera, masz dodatkową warstwę bezpieczeństwa z wbudowaną zaporą sprzętową. -

Zamknij wszystkie porty na komputerze. Hakerzy skanują porty na komputerach zdalnych, aby znaleźć taki, za pomocą którego mogą wysyłać instrukcje dotyczące przejęcia kontroli nad maszyną. Wszystkie porty są domyślnie zamknięte w systemach Linux. -

Wykonaj testy wtargnięcia. Zacznij od pingowania własnego komputera, a następnie wykonaj proste skanowanie za pomocą Nmap. Możesz także użyć Backtrack w systemie Linux. -

Przetestuj oprogramowanie antywłamaniowe, takie jak Ossec. Możesz także użyć Tripwire lub RkHunter. -

Nigdy nie zapomnij pomyśleć o bezpieczeństwie samego materiału. Pamiętaj, aby mieć system blokowania typu Kensington, jeśli posiadasz laptopa, który nosisz i używasz w różnych miejscach. Możesz także utworzyć hasło w systemie BIOS komputera, aby uniemożliwić korzystanie z urządzenia lub dysków zewnętrznych, jeśli nie jest on autoryzowany. Nie używaj napędu USB ani zewnętrznego do przechowywania najważniejszych danych, ponieważ te nośniki mogą być łatwiej skradzione lub utracone.- Jeśli obawiasz się kradzieży, szyfrowanie może być bardzo dobrym sposobem, aby Twoje dane osobowe były niedostępne. Zaszyfruj przynajmniej dane przechowywane w folderze użytkownika. Może to wpłynąć na wydajność komputera, ale przynajmniej upewnisz się, że wrażliwe dane (na przykład dane bankowe) nie wpadną w niepowołane ręce. W systemach Windows i Linux można używać FreeOTFE, ale także Truecrypt w tych samych systemach operacyjnych i OS X. W OS X (wersja 10.3 lub nowsza) przejdź do „Preferencji systemowych Zabezpieczenia” i kliknij „FileVault” aby rozpocząć procedurę szyfrowania, która może potrwać od kilku minut do kilku godzin, w zależności od ilości przetwarzanych danych. W systemie Linux Ubuntu (wersja 9.04 lub nowsza), podczas kroków 5 i 6 instalacji, możesz wybrać szyfrowanie (za pomocą „Ecryptfs”) folderu „Home”, który będzie wtedy dostępny (odszyfrowane dane) tylko ze słowem z przekazać.