Jak bezpiecznie pobierać torrenty

Autor:

Randy Alexander

Data Utworzenia:

2 Kwiecień 2021

Data Aktualizacji:

1 Lipiec 2024

Zawartość

W tym artykule: Unikanie repatriacji wirusów Nie daj się zauważyć Odniesienia

Pobierając pliki torrentów, będziesz mógł repatriować na swoim komputerze wszystkie pliki, które chcesz. Nic prostszego. Niestety! To przez nich wirusy przechodzą. Co więcej, duża część plików jest chroniona prawem autorskim, a ich pobieranie stawia Cię w nierówności. Unikając trochę, ograniczysz ryzyko infekcji i tych, które zostaną złapane podczas pobierania.

etapy

Część 1 Unikaj repatriacji wirusów

-

Musisz mieć skuteczny i aktualny program antywirusowy. Jeśli Twój program antywirusowy jest skuteczny, wykryje wirusy ukryte w repatriowanych plikach. W systemie Windows usługa Windows Defender sprawdziła się już w tej dziedzinie. Dusi się z panelu sterowania. Nie możesz mieć zainstalowanego innego programu antywirusowego, w przeciwnym razie istnieje ryzyko konfliktu. Możesz zainstalować program antywirusowy innej firmy, taki jak BitDefender lub Kaspersky. W każdym razie, twój komputer musi mieć tylko jeden aktywny program antywirusowy.- Aby uzyskać więcej informacji na temat instalacji, przeczytaj artykuł „Jak zainstalować program antywirusowy”.

-

Załaduj tylko torrenty z dużą ilością seederów. Jest to znak, że program nie jest zainfekowany. Rzeczywiście, ci, którzy pobrali przed tobą, nie mieli problemu i pozostawili go innym. To nie jest absolutna gwarancja, ale nadal możesz jej zaufać. Oprócz tego aspektu rzeczy pobieranie będzie również szybsze. -

Przeczytaj komentarze przed pobraniem. Nie są w 100% niezawodne, ale jeśli w plikach znajdują się wirusy, zostanie to wspomniane w tych komentarzach. Jeśli nie widzisz żadnych komentarzy na temat obecności wirusa, możesz dać im pewność. Z drugiej strony, jeśli tylko jeden z nich zgłosi wirusa, nie podejmuj ryzyka: nie pobieraj go. -

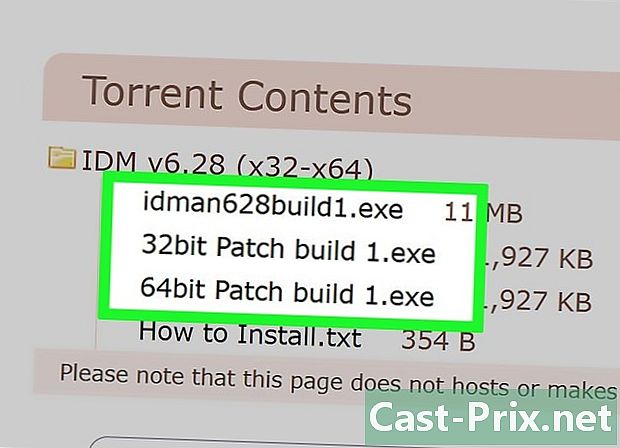

Unikaj pobierania niektórych plików. Te w .exe i w .bat muszą być dokładnie sprawdzone, ponieważ najczęściej zawierają wirusy. A jeśli trzeba cię ostrzec, wiedz, że ze wszystkich programów, najbardziej niebezpieczne są te, które zostały „złamane”. -

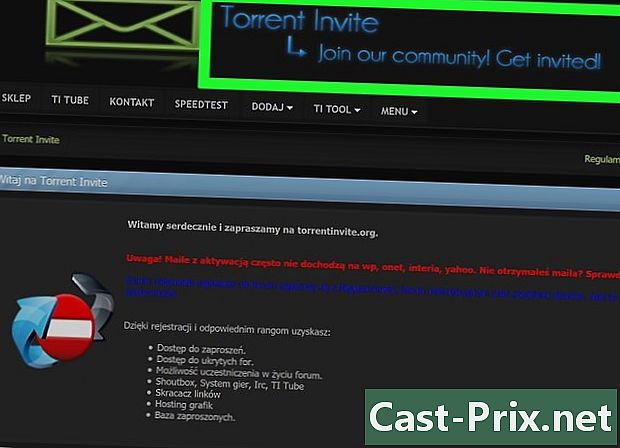

Dołącz do prywatnej społeczności udostępniania. Jeśli zostaniesz przyjęty do jednej z tych społeczności, szanse na pobranie zainfekowanych programów są znacznie mniejsze. Udostępnione torrenty zostały stworzone przez członków grupy na podstawie „bezpiecznych” programów. Wejście do jednej z tych społeczności nie jest łatwe, opiera się na zasadzie kooptacji: ktoś w grupie, pewny swojej powagi, zaprasza cię do przyłączenia się do niego. Jak poznać kogoś, kto dokona wyboru? Aktywnie uczestnicz w społecznościach internetowych, a być może ktoś cię zauważy.

Część 2 Unikaj zauważenia

-

Zrozum, jak działają torrenty. Podczas pobierania pliku torrent wyświetlany jest twój adres IP, podobnie jak inni członkowie biorący udział w transferze. Protokół torrent, dostarczany przez „klienta torrent”, prawie bezpośrednio łączy ze sobą prywatne komputery. Konieczne jest posiadanie adresów, aby można było wykonać transfer. Robiąc to, narażasz się na „hakerów”, a zwłaszcza na władze, które śledzą tych, którzy pobierają chronione treści. Wśród tych, którzy są odpowiedzialni za wyłudzanie oszustów, jest przede wszystkim twój ISP (dostawca dostępu do Internetu), ale także oficjalne instytucje (HADOPI we Francji). Ujawniamy kilka wskazówek, aby ograniczyć ryzyko ograniczenia przepustowości przez twojego dostawcę. -

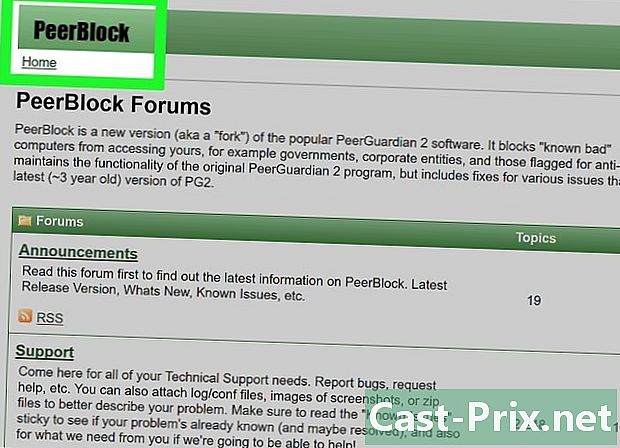

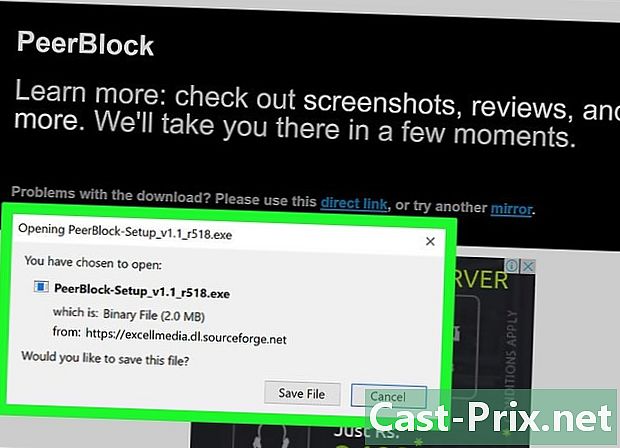

Zainstaluj PeerBlock. Jest to zapora ogniowa, której funkcją jest analiza połączenia internetowego w celu automatycznego zatrzymania wszystkich zagrożonych adresów IP. Oczywiście podczas pobierania „wątpliwe” adresy IP (tych z was, którzy was monitorują) są neutralizowane i jakoś wychodzą z ruchu torrentowego. Oczywiście żaden system nie jest niezawodny. Twój dostawca usług internetowych ma do dyspozycji wiele innych środków, aby wiedzieć, że dokonujesz potencjalnie nielegalnego transferu ... i to Cię zasygnalizuje! Z drugiej strony jest to dość skuteczna zapora ogniowa przeciwko HADOPI!- PeerBlock można pobrać bezpłatnie z: peerblock.com, Postępuj zgodnie z instrukcjami instalacji i aktywuj go. Działa w tle, gdy twój klient torrent jest aktywny. Niektóre „niebezpieczne” adresy są zablokowane. Jako listę, zaznacz pole P2P podczas inicjalizacji PeerBlock.

-

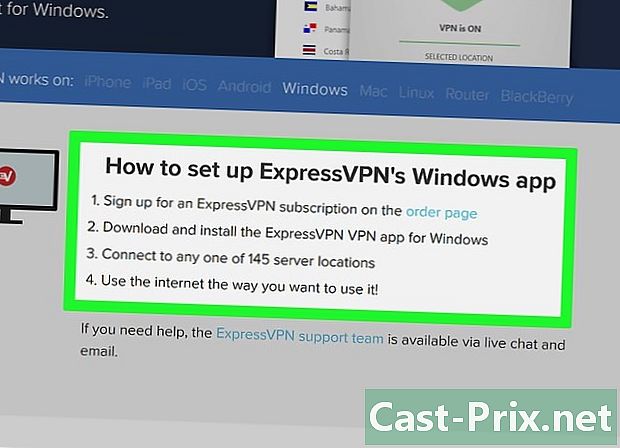

Rozważ użycie wirtualnej sieci prywatnej („VPN”). Aby surfować anonimowo, nic nie przebije połączenia z wirtualną siecią prywatną (VPN w języku angielskim, dla „Virtual Private Network”). Wprawdzie będzie to kosztować kilka euro miesięcznie, ale jeśli jesteś skruszonym torrentistą, możesz być pewien, że nikt nie zrobi tego, co robisz. Nawet twój dostawca dostępu do Internetu zobaczy tylko ogień i będziesz mógł pobierać z optymalną prędkością. Jeśli chodzi o organizacje walczące z nielegalnym transferem, nie zobaczą Twojego prawdziwego adresu. Bez ostrzeżeń e-mailowych, bez procesów sądowych!- Korzystanie z wirtualnej sieci prywatnej ma oczywiście pewne wady. Ponieważ nie jest bezpłatny, od Ciebie zależy, czy warto. Szybkość pobierania jest niższa, ponieważ istnieje serwer między tobą a innymi osobami. Jeśli łączysz się z wirtualną siecią prywatną hostowaną za granicą, prędkość jest jeszcze niższa. W przeciwieństwie do klienta torrent, który nie śledzi transferów, wirtualne sieci prywatne przechowują dzienniki połączeń, do których władze mogą w razie potrzeby zażądać. Nie wszystkie sieci je utrzymują.

-

Dołącz do wirtualnej sieci prywatnej. Nie brakuje ich, ale nie są oczywiste, ponieważ jeśli nie są nielegalne same w sobie, generują działania, które mogą być nielegalne. Przed subskrybowaniem jednej z tych sieci zapoznaj się z warunkami użytkowania. Zobacz w szczególności, co robią z dziennikami. Niektóre wirtualne sieci prywatne nie pozwalają na udostępnianie przez torrenty. Znajdziesz niektóre poniżej, ale jest wiele innych. Wyszukaj w Google. Ostrożnie unikaj bezpłatnych wirtualnych sieci prywatnych, ponieważ nie jest to bezpieczne. Wielu osiedla się w krajach, w których są „cicho” legalnie i fiskalnie.- PrivateInternetAccess

- TorGuard

- IPVanish

- IVPN

-

Pobierz informacje o połączeniu wirtualnej sieci prywatnej. Subskrybując sieć, otrzymujesz identyfikatory umożliwiające logowanie, takie jak adres serwera sieciowego, nazwa użytkownika i hasło. Musisz uzyskać dostęp do strony sieci, aby uzyskać te informacje. -

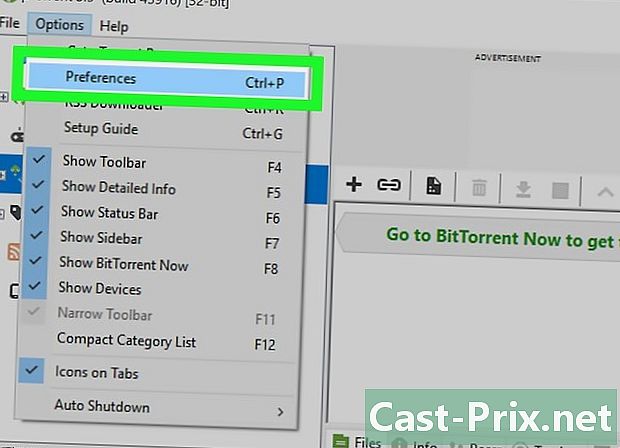

Otwórz swojego klienta torrent. Musisz skonfigurować swojego klienta torrent, aby uzyskać dostęp do serwera sieciowego. -

W zależności od przypadku otwórz menu Opcje lub preferencje. Jest odpowiednio w menu narzędzia lub Opcjeu góry okna. -

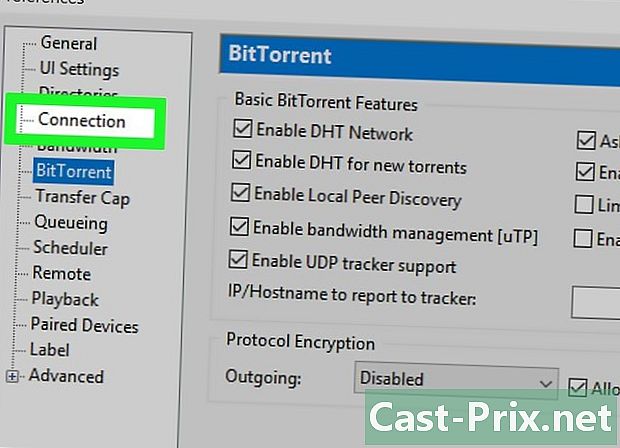

Kliknij zakładkę Zaloguj się. Tam możesz wprowadzić odpowiednie ustawienia, a co najważniejsze, wypełnić informacje o połączeniu z wybraną wirtualną siecią prywatną. -

Wybierz typ sieci. Jest to możliwe w grze Serwer proxy z menu typ, Większość wirtualnych sieci prywatnych korzysta z protokołu szyfrowania SOCKS5. Sprawdź, czy jest to protokół, który dał ci administrator sieci. -

Wpisz adres sieciowy i port. Te dwie informacje są podane na stronie internetowej sieci. Większość wirtualnych sieci prywatnych działa na wielu serwerach, zapewniając większą przepustowość.- Pudełko Użyj proxy do połączeń peer-to-peer musi zostać sprawdzone.

-

Nie ma już plików do pobrania! Po skonfigurowaniu sieci prywatnej możesz rozpocząć pobieranie anonimowo. Żadna sieć VPN nie pozwala na całkowicie anonimowe połączenie, ale ryzyko złapania jest prawie zerowe.