Jak sprawdzić, czy masz oprogramowanie szpiegujące na swoim komputerze

Autor:

John Stephens

Data Utworzenia:

23 Styczeń 2021

Data Aktualizacji:

27 Czerwiec 2024

Zawartość

- etapy

- Metoda 1 Wykryj i wyeliminuj oprogramowanie szpiegujące na Androida

- Metoda 2. Korzystanie z HijackThis (dla systemu Windows)

- Metoda 3 Korzystanie z Netstat (dla systemu Windows)

- Metoda 4 Użyj terminala (dla komputerów Mac)

Spyware to złośliwe oprogramowanie, które wykonuje pewne czynności bez Twojej zgody, takie jak wyświetlanie reklam, pobieranie danych osobowych lub zmiana ustawień urządzenia. Jeśli zauważysz, że urządzenie lub sieć działają wolniej, jeśli widzisz zmiany w przeglądarce lub inną podejrzaną aktywność, komputer może zostać zainfekowany oprogramowaniem szpiegującym.

etapy

Metoda 1 Wykryj i wyeliminuj oprogramowanie szpiegujące na Androida

-

Zidentyfikuj podejrzane zachowanie Jeśli połączenie sieciowe jest często złe lub stajesz się dziwny lub wątpliwy, możesz mieć oprogramowanie szpiegujące w telefonie.- Osoby z niezrozumiałym e lub proszące o zwrot kodów są wskaźnikami obecności tego oprogramowania.

-

Sprawdź wykorzystanie sieci. Otwórz ustawienia i kliknij Wykorzystanie danych, Możesz przewinąć w dół, aby zobaczyć wykorzystanie danych w różnych aplikacjach. Niezwykle wysokie zużycie może być oznaką oprogramowania szpiegującego. -

Zapisz swoje dane. Podłącz telefon do komputera przez port USB, a następnie przeciągnij i upuść dane (na przykład zdjęcia lub dane kontaktowe) do osobnego folderu, aby je zapisać.- Ponieważ telefon i komputer działają w różnych systemach operacyjnych, komputer nie zostanie zainfekowany.

-

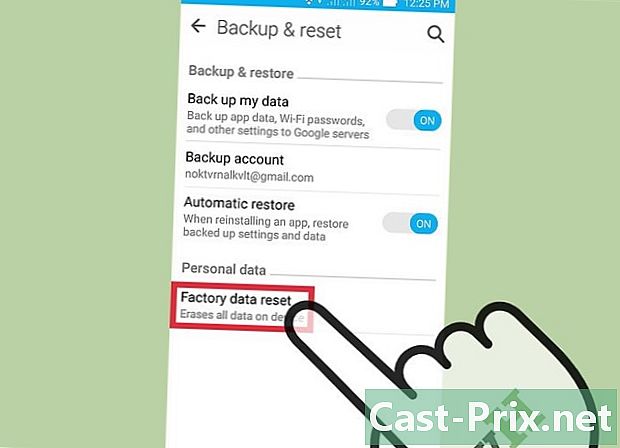

Otwórz ustawienia. Kliknij na Zapisz i zresetuj, Spowoduje to otwarcie menu z wieloma opcjami przywracania, w tym resetowaniem telefonu do ustawień fabrycznych. -

Kliknij na Zresetuj do ustawień fabrycznych. Ten przycisk powinien pojawić się na dole poprzedniego menu. -

Kliknij na Zresetuj telefon. Telefon automatycznie uruchomi się ponownie i wyeliminuje wszystkie aplikacje i dane, w tym programy szpiegujące, które przywrócą je do stanu, w którym je znalazłeś, otwierając okno za pierwszym razem.- Ta operacja usuwa WSZYSTKIE znajdujące się w telefonie. Utwórz kopię zapasową treści, chyba że nie chcesz jej zachować.

Metoda 2. Korzystanie z HijackThis (dla systemu Windows)

-

Pobierz i zainstaluj HijackThis. Jest to narzędzie diagnostyczne dla systemu Windows służące do wykrywania obecności programów szpiegujących. Kliknij dwukrotnie program instalacyjny, aby go uruchomić. Po zainstalowaniu uruchom program.- Istnieją inne bezpłatne programy, takie jak Adaware lub MalwareBytes, które działają mniej więcej w ten sam sposób.

-

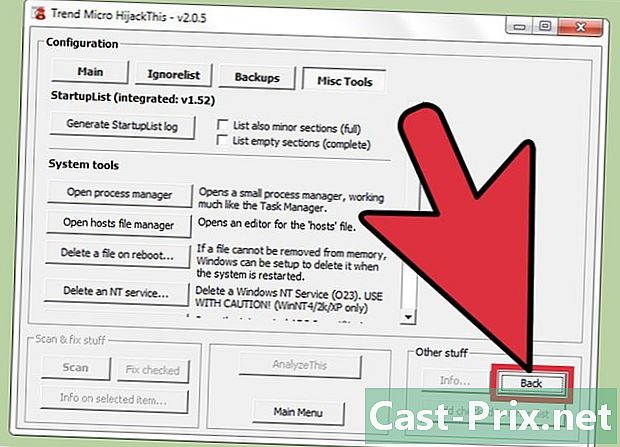

Kliknij na Config... Ten przycisk znajduje się w prawym dolnym rogu menu Inne rzeczy („Inne rzeczy”), a zobaczysz listę opcji dla programu.- Możesz włączyć lub wyłączyć ważne opcje (na przykład tworzenie kopii zapasowych plików). Należy zawsze wykonać kopię zapasową plików przed usunięciem plików lub oprogramowania. Chociaż kopie zapasowe zajmują trochę miejsca na dysku twardym, zawsze możesz je później usunąć, umieszczając foldery w koszu.

- Należy pamiętać, że opcja „Twórz kopie zapasowe przed naprawieniem elementów” jest domyślnie włączona.

-

Kliknij na z powrotem (Wstecz), aby wrócić do menu. Ten przycisk zastępuje przycisk „Konfig ...” po otwarciu menu konfiguracji. -

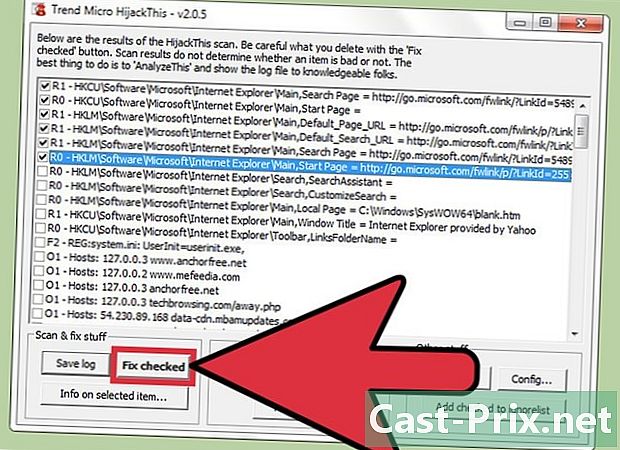

Kliknij na Skanowanie. Ten przycisk znajduje się w lewym dolnym rogu i wygeneruje listę potencjalnie złych plików. Należy zauważyć, że Hijack Szybko skanuje najbardziej prawdopodobne witryny szpiegujące. Wszystkie wyświetlane wyniki nie będą niebezpieczne. -

Kliknij pole obok oprogramowania szpiegującego. Kliknij na Informacje o wybranej pozycji ... (Informacje o wybranym elemencie). To da ci szczegółowe informacje na temat pliku i powód, dla którego pojawia się w osobnym oknie. Zamknij okno po zakończeniu przeglądania elementu.- Ogólnie rzecz biorąc, szczegóły obejmują lokalizację pliku, najbardziej prawdopodobne użycie pliku oraz działania, które należy podjąć, aby naprawić sytuację.

-

Kliknij na Naprawiono sprawdzone (Stały). Ten przycisk znajduje się w lewym dolnym rogu, a oprogramowanie naprawi lub usunie wybrany plik, w zależności od diagnozy.- Możesz naprawić wiele plików jednocześnie, klikając pole odpowiadające plikom, które Cię interesują.

- Przed dokonaniem jakichkolwiek zmian Hijack utworzy kopię zapasową (domyślnie), aby można było wrócić.

-

Przywróć z kopii zapasowej. Jeśli chcesz wrócić, możesz kliknąć Config ... prawy dolny róg i kliknij Kopia zapasowa (Backup). Wybierz interesujący Cię plik (oznaczony datą i datą jego utworzenia) z listy i kliknij przywracać (Przywróć).- Kopie zapasowe będą przechowywane przez wiele sesji. Następnie możesz zamknąć HiajckThis i przywrócić plik później.

Metoda 3 Korzystanie z Netstat (dla systemu Windows)

-

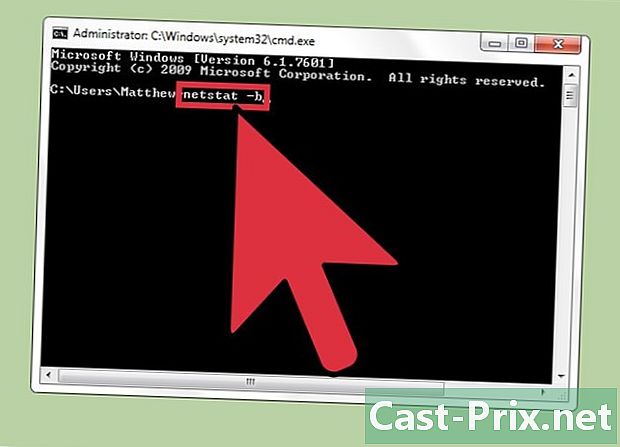

Otwórz wiersz polecenia. Netstat to pakiet oprogramowania dostarczany z systemem Windows, który może wykrywać obecność programów szpiegujących lub innych złośliwych programów. Kliknij na ⊞ Win + R aby ręcznie uruchomić program i wpisać „cmd”. Składnia polecenia umożliwia interakcję z systemem operacyjnym za pomocą poleceń Uelles.- Jest to dobre podejście dla osób, które chcą uniknąć korzystania z programów innych firm lub preferują bezpośrednie działania w celu wyeliminowania złośliwego oprogramowania.

-

Wpisz e netstat -b i kliknij wejście. Umożliwia to przeglądanie listy programów korzystających z połączenia sieciowego lub nasłuchu na porcie (to znaczy programów podłączonych do Internetu).- W tym stożku „b” oznacza „binarny”. Polecenie wyświetla pliki „binarne” (lub wykonywalne) i ich połączenia.

-

Zidentyfikuj złe procesy. Znajdź nazwy procesów, których nie znasz, lub zaobserwuj nieprawidłowe użycie portu. Jeśli nie jesteś pewien procesu lub portu, przeprowadź wyszukiwanie online. Znajdziesz innych, którzy napotkali ten sam problem i pomogą ci zidentyfikować możliwe złośliwe oprogramowanie. Gdy masz pewność, że proces jest złośliwym oprogramowaniem, nadszedł czas, aby go usunąć.- Jeśli nie jesteś pewien, co robi program nawet po przeprowadzeniu badań, lepiej zostaw to w spokoju. Usunięcie niewłaściwych plików może spowodować nieprawidłowe działanie komputera.

-

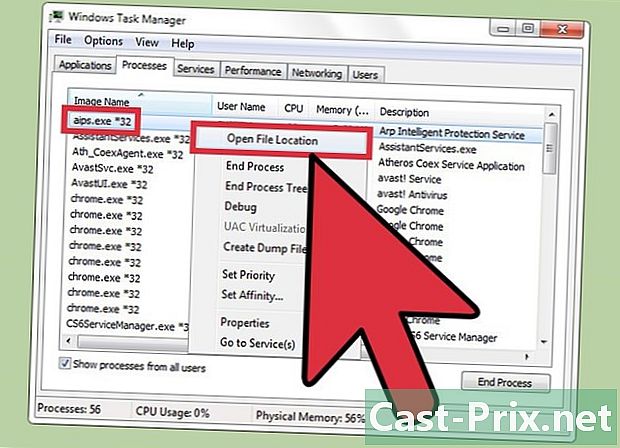

Naciśnij Ctrl + alt + usuń w tym samym czasie. Spowoduje to otwarcie menedżera zadań, listy wszystkich procesów uruchomionych na twoim komputerze. Przewiń w dół, aby znaleźć nazwę procesu znalezionego w wierszu polecenia. -

Kliknij na to. wybierać Pokaż w folderze, Spowoduje to przejście do folderu, w którym znajduje się plik. -

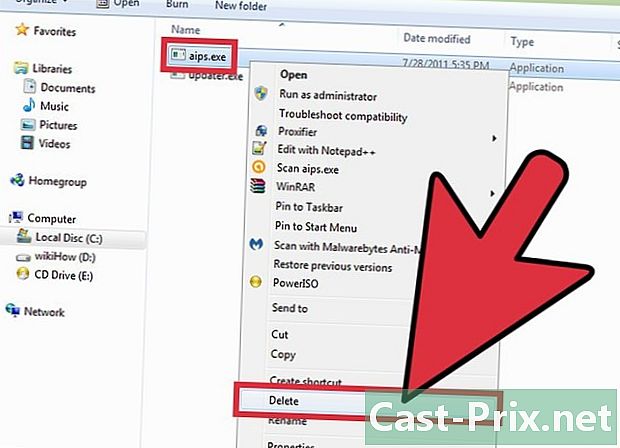

Kliknij prawym przyciskiem myszy i wybierz usuń. Spowoduje to przeniesienie pliku do kosza. Programy nie mogą działać, gdy już tam są.- Jeśli pojawi się ostrzeżenie, że nie można go usunąć, ponieważ program jest uruchomiony, musisz wrócić do menedżera zadań, znaleźć proces i kliknąć Zakończ zadanie, Spowoduje to natychmiastowe zatrzymanie programu, aby mógł zostać zniszczony.

- Jeśli usunąłeś niewłaściwy plik, możesz dwukrotnie kliknąć kosz, aby go otworzyć, zanim wyciągniesz plik, aby anulować akcję.

-

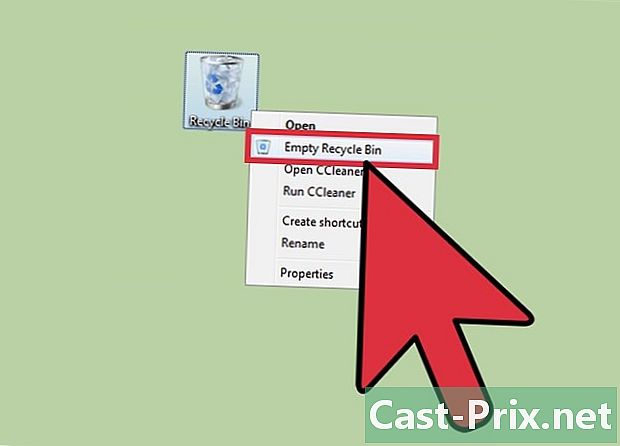

Kliknij kosz prawym przyciskiem myszy. wybierać Opróżnij kosz, Spowoduje to trwałe usunięcie pliku.

Metoda 4 Użyj terminala (dla komputerów Mac)

-

Otwórz terminal. Stamtąd możesz uruchomić diagnostykę, która wykryje obecność programów szpiegujących na twoim komputerze. Do zobaczenia na Aplikacje> Narzędzia i kliknij dwukrotnie terminal, aby go uruchomić. Ten program pozwala na interakcję z systemem operacyjnym za pomocą poleceń Uelles.- W przeciwnym razie możesz wpisać „Terminal” w Spotlight.

-

wchodzić sudo lsof -i. Naciśnij wejście, Wymaga to od komputera wyświetlenia listy procesów i informacji o sieci.- „Sudo” daje dostęp do katalogu głównego, co pozwala zobaczyć pliki systemu.

- „Lsof” to skrót od „listy otwartych plików”. Pozwala to zobaczyć procesy w toku.

- „-I” oznacza, że pliki na liście muszą korzystać z interfejsu sieciowego. Oprogramowanie szpiegujące próbuje wykorzystać sieć do komunikacji ze źródłami zewnętrznymi.

- Grep LISTEN to polecenie systemu operacyjnego, które filtruje pliki korzystające z portu, co jest niezbędne w przypadku programów szpiegujących.

-

Wprowadź hasło administratora. Naciśnij wejście, Hasło nie pojawi się w terminalu, ale zostanie wprowadzone. Jest to niezbędne działanie dla polecenia „sudo”. -

Zidentyfikuj złe procesy. Obserwuj nazwy, których nie znasz, i dziwne użycie portów. Jeśli nie masz pewności co do procesu lub jego portu, przeprowadź wyszukiwanie online. Znajdziesz innych ludzi, którzy napotkali ten sam problem i którzy pomogą ci dowiedzieć się, czy oprogramowanie jest złośliwe czy nie. Po potwierdzeniu nadszedł czas, aby go usunąć.- Jeśli nie jesteś pewien, co dokładnie robi program, nawet po przeprowadzeniu pewnych badań, lepiej zostaw to w spokoju. Jeśli zmodyfikujesz nieprawidłowe pliki, możesz uszkodzić system operacyjny.

-

wchodzić lsof. Naciśnij wejście, Zobaczysz listę bieżących lokalizacji procesów na komputerze. Znajdź ten, który Cię interesuje i skopiuj jego lokalizację.- „Cwd” to skrót od „bieżącego katalogu roboczego”.

- Aby ułatwić czytanie listy, możesz wpisać to polecenie w nowym oknie terminala, naciskając ⌘ Cmd + N będąc w terminalu.

-

wchodzić sudo rm -rf . Naciśnij wejście, Skopiuj lokalizację pliku zamiast nawiasów kwadratowych e (nie zostawiaj nawiasów kwadratowych). To polecenie usuwa plik zgodnie z odpowiednią ścieżką.- „Rm” to skrót od „remove”.

- Upewnij się, że usunąłeś przedmiot. Ta akcja jest nieodwracalna! Przed rozpoczęciem może być konieczne wykonanie kopii zapasowej. Kliknij na Apple> Preferencje systemowe> Time Machine i kliknij zabezpieczenie.